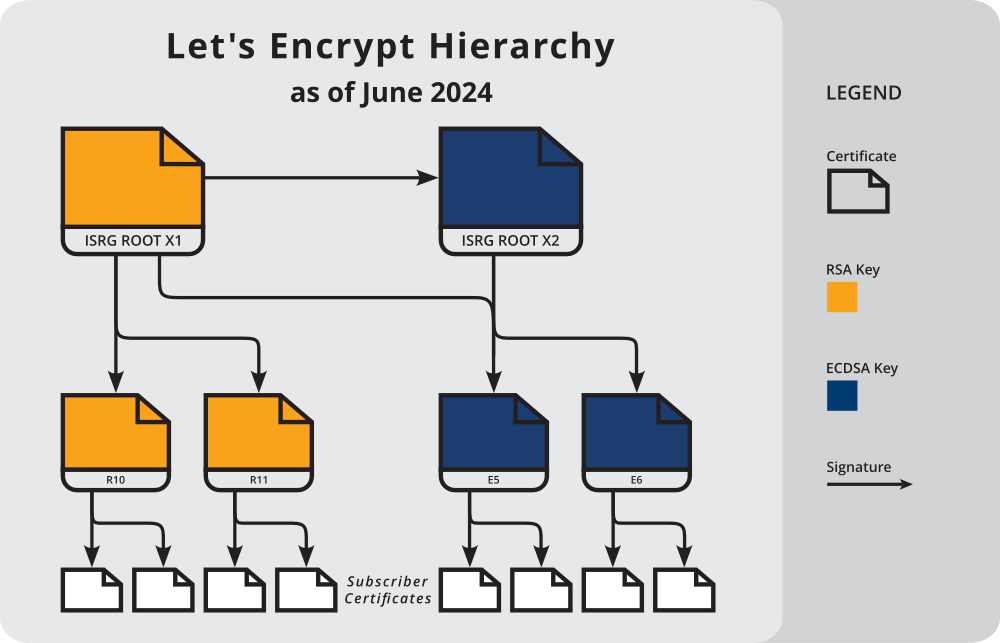

שרשראות אמון

העמוד הזה מתאר את המצב הנוכחי ואת ההיסטוריה המתאימה של רשויות אישורים שמופעלים על ידי Let’s Encrypt. נא לשים לב שנהוג לחשוב על רשות אישורים בדרך כלל כעל מפתח ושם: כל רשות אישורים יכולה להיות מיוצגת על ידי מגוון אישורים שכולם מכילים את אותו הנושא ואת אותם פרטי המפתח הציבורי. במקרים כאלה, סיפקנו את פרטי כל האישורים שמייצגים את רשות האישורים.

רשויות אישורים עליונות

חומר מפתח העל שלנו נשמר בצורה מאובטחת ללא חיבור לאינטרנט. אנו מנפיקים אישורי יישויות קצה למנויים מהמתווכים שמתוארים בסעיף הבא. לכל נושאי (Subjects) אישורי העל שדה המדינה (Country) מוגדר בתור C = US.

נא לשים לב שלרשויות אישורים עליונות אין תאריכי תפוגה באותו האופן אמו אישורים אחרים. למרות שהאישורים שלהם שנחתמו עצמאית מכילים תאריך notAfter (לא אחרי), תוכניות על ומאגרי אמון יכולים להחליט האם הם בוטחים ברשות אישורים מעבר לתאריך הזה או קוטעים את האמון לפני התאריך הזה. מעצם היותם, תאריכי סוף התוקף שסופקו להלן הם משוערכים, בהתאם למדיניות תוכנית אישור העל הנוכחית.

- ISRG Root X1

- נושא:

O = Internet Security Research Group, CN = ISRG Root X1 - סוג מפתח:

RSA 4096 - תוקף: עד 2030-06-04 (נוצר ב־2015-06-04)

- פרטי רשות אישורים: crt.sh, אישורים שהונפקו

- פרטי אישורים (נחתמו עצמאית): crt.sh, der, pem, txt

- פרטי אישור (נחתם בהצלבה מול DST Root CA X3): crt.sh, der, pem, txt (פרש לגמלאות)

- אתרי בדיקה: תקף, נשלל, פג תוקף

- נושא:

- ISRG Root X2

- נושא:

O = Internet Security Research Group, CN = ISRG Root X2 - סוג מפתח:

ECDSA P-384 - תוקף: עד 2035-09-04 (נוצר ב־2020-09-04)

- פרטי רשות אישורים: crt.sh, אישורים שהונפקו

- פרטי אישורים (נחתמו עצמאית): crt.sh, der, pem, txt

- פרטי אישור (חתימה צולבת על ידי ISRG Root X1): crt.sh, der, pem, txt

- אתרי בדיקה: תקף, נשלל, פג תוקף

- נושא:

לפרטים נוספים על תאימות אישורי העל שלנו מול מגוון מכשירים ומאגרי אמון, יש לפנות אל תאימות האישורים.

רשויות אישורים כפופות (ביניים)

אנחנו כרגע מתחזקים את אישורי הביניים שלנו בסבב פעיל. אישורי מנויים שמכילים אישורי ECDSA יונפקו מאחד מאישורי התווך מסוג ECDSA, בדומה, אישורי מנויים שמכילים מפתח ציבורי מסוג RSA יונפקו מאחד מאישורי התווך מסוג RSA.

לכל נושאי (Subjects) אישורי הביניים שדה המדינה (Country) מוגדר בתור C = US.

- Let’s Encrypt E5

- Let’s Encrypt E6

- Let’s Encrypt R10

- נושא:

O = Let's Encrypt, CN = R10 - סוג מפתח:

RSA 2048 - תוקף: עד 2027-03-12

- פרטי רשות אישורים: crt.sh, אישורים שהונפקו

- פרטי אישור (נחתם על ידי ISRG Root X1): der, pem, txt

- נושא:

- Let’s Encrypt R11

- נושא:

O = Let's Encrypt, CN = R11 - סוג מפתח:

RSA 2048 - תוקף: עד 2027-03-12

- פרטי רשות אישורים: crt.sh, רשות אישורים

- פרטי אישור (נחתם על ידי ISRG Root X1): der, pem, txt

- נושא:

לחיצה להלן תציג פרטים על אישורי תווך נוספים שאינם חלק משושלת ההנפקה הפעילה:

גיבוי

לרשויות אישורי הביניים האלה יש אישורים שתקפים כרגע, אך לא מתבצעת מהם הנפקה עוד. אנו עשויים להתחיל להנפיק אישורי מנויים מהם בכל זמן נתון, ללא אזהרה.

- Let’s Encrypt E7

- Let’s Encrypt E8

- Let’s Encrypt E9

- Let’s Encrypt R12

- נושא:

O = Let's Encrypt, CN = R12 - סוג מפתח:

RSA 2048 - תוקף: עד 2027-03-12

- פרטי רשות אישורים: crt.sh, אישורים שהונפקו

- פרטי אישור (נחתם על ידי ISRG Root X1): der, pem, txt

- נושא:

- Let’s Encrypt R13

- נושא:

O = Let's Encrypt, CN = R13 - סוג מפתח:

RSA 2048 - תוקף: עד 2027-03-12

- פרטי רשות אישורים: crt.sh, אישורים שהונפקו

- פרטי אישור (נחתם על ידי ISRG Root X1): der, pem, txt

- נושא:

- Let’s Encrypt R14

- נושא:

O = Let's Encrypt, CN = R14 - סוג מפתח:

RSA 2048 - תוקף: עד 2027-03-12

- פרטי רשות אישורים: crt.sh, אישורים שהונפקו

- פרטי אישור (נחתם על ידי ISRG Root X1): der, pem, txt

- נושא:

בדימוס

רשויות אישורי הביניים האלה לא משמשות עוד להנפקת אישורי מנויים. לאלו שעדיין יש להם אישורים תקפים יכולים להפיק תגובות OCSP (פרוטוקול מצב אישורים מקוון) ו/או CRLs (רשימות שלילת אישורים).

- Let’s Encrypt E1

- Let’s Encrypt E2

- Let’s Encrypt R3

- Let’s Encrypt R4

- רשות Let’s Encrypt X1

- רשות Let’s Encrypt X2

- רשות Let’s Encrypt X3

- רשות Let’s Encrypt X4

מגיב OCSP (פרוטוקול מצב אישורים מקוון) מיופה כוח

צמד מפתחות זה שימש בעבר לחתום על בקשות OCSP בנוגע למצב אישורי הביניים של Let’s Encrypt מטעם אישור העל של Let’s Encrypt כך שניתן יהיה לשמור על מפתח העל באופן מאובטח בניתוק מוחלט מהאינטרנט. איננו מנפיקים עוד תגובות OCSP לאישורי הביניים שלנו, במקום אנו מנפיקים רשימות שלילה מאישור העל שלנו כדי למסור את מצב שלילת אישורי הביניים.

שרשראות

כאשר לקוח ACME מוריד אישור חדש שהונפק מה־ACME API של Let’s Encrypt, האישור הזה הופך להיות חלק מה„שרשרת” שכוללת גם אישור תווך אחד או יותר. בדרך כלל השרשרת הזאת מורכבת מאישורי ישות הקצה ואישור ביניים אחד בלבד, אבל היא יכולה להכיל עוד אישורי ביניים. הרעיון הוא שעל ידי הצגת כל שרשרת האישורים האת לדפדפן המבקרים באתר, הדפדפן יוכל לאמת את החתימות כל הדרך עד לשורש שהדפדפן הזה סומך עליו מבלי להוריד אישורי ביניים נוספים.

לפעמים יש יותר משרשרת אחת תקפה לאישור מסוים: למשל, אם אישור תווך נחתם באופן צולב, אז כל אחד משני האישורים האלה יכול להיות הרשומה השנייה, „משתרשר עד” כל אחד משני המקורות השונים. במקרה כזה, מפעילי אתרים שונים יכולים לבחור בשרשראות שונות כתלות במאפיינים שהכי חשובים להם.

אישורי מנויים עם מפתחות RSA ציבוריים מונפקים מאישורי RSA הביניים שלנו, שמונפקים רק מאישור RSA העל שלנו ISRG Root X1 (כלומר הם אינם חתומים באופן צולב). לכן, לכל אישורי המנויים מסוג RSA יש רק שרשרת אחת זמינה:

אישורי מנויים עם מפתחות ECDSA ציבוריים מונפקים מאישורי ה־ECDSA שלנו, שמונפקים שניהם (כלומר נחתמים באופן צולב) מ־ISRG Root X1 העל ב־RSA ומ־ISRG Root X2 העל ב־ECDSA שלנו. לכן אנחנו מציעים שתי שרשראות לאישורים האלה:

אישור מנוי ECDSA → ECDSA ביניים (E5 או E6) → ISRG Root X2

השרשרת הראשונה, עד ISRG Root X1 מספקת את התאימות הטובה ביותר כיוון שהאישור העליון כלול ברוב אחסוני האמון. השרשרת השנייה, עד ISRG Root X2, צורכת פחות בתים בתעבורת רשת לכל לחיצת יד של TLS. אנו מספקים את השרשרת הראשונה כברירת מחדל, כדי להבטיח את התאימות המרבית. מנויים שרוצים לתעדף גודל על פני תאימות יכולים לפנות לתיעוד של לקוח ה־ACME שלהם לקבלת הנחיות איך לבקש את השרשרת החלופית (למשל, דגלון --preferred-chain של certbot).